Installation bis Scan | Greenbone in Virtualbox oder Hyper-V

- iternas

- 12. Okt. 2020

- 5 Min. Lesezeit

Aktualisiert: 18. Juni 2024

Nachdem die iternas GmbH Partner der Greenbone Networks GmbH geworden ist, beschreiben wir hier, wie Sie eine virtuelle Maschine mit GOS (“Greenbone OS”) installieren und mit Hilfe der Community Edition einen ersten Scan durchführen können. Wer auf eine eigene Installation verzichten möchte, kann unser Greenbone Managed Service Plattform (“GMSP”) als “Security as a Service” anmieten. Dabei erhalten Sie das unten gezeigte Dashboard als sichere Internetversion, die sich nach Ihren Wünschen konfigurieren lässt.

(Das ganze Greenbone Portfolio finden Sie unter: https://www.greenbone.net/loesungen/)

Download & Installation

Wir starte mit der Installation des “Greenbone Security Manager” (GSM) als virtuelle Umgebung: Zunächst muss die GOS ISO heruntergeladen werden. Der Download erfolgt unter:

Im Anschluß wechseln wir auf die Oberfläche von Virtualbox oder Hyper-V und legen eine neue Linux x64- Maschine mit den Mindesteinstellungen an:

Generation: 1 (Hyper-V)

Arbeitsspeicher/Memory: 2048 MB (besser 4+ GB, nicht dynamisch)

Festplattenspeicher: 18 GB

Network: Extern (bi-directional) "Bridged Adapter"/"Default Switch"

CPU Cores: 2Danach hängen wir die ISO ein und starten die Virtuelle Maschine.

Diese Einstellungen sind nur die absoluten Mindestanforderungen. Wird zu wenig Arbeitsspeicher zur Verfügung gestellt, kann dies später zu Fehlern während des Scan führen. Typische Fehlermeldungen sind:

“VTs list is empty”: Das deutet meist darauf hin, dass zu wenig Hauptspeicher zugewiesen wurde

Volume group vgroup has insufficient free space: Es wird mehr Festplattenspeicher benötigt. Den offiziellen Anforderungen nach reichen 15GB, durch das Memory Aligning kann es aber sein, dass die Festplatte wenige MB mehr benötigt. 18 GB sollten hier aber ausreichen.

Es wird außerdem empfohlen, mindestens 2 Kerne zu verwenden!

Während des Bootens wird einiges abgefragt. Für unsere virtuelle Maschine reicht ein direktes “Setup” aus und die Bestätigung, dass die Festplatte dabei formatiert wird:

Danach erscheint das Fenster “Your GSM Community Edition is now being prepared”. Warten Sie einige Minuten (es kann bis zu 20 Minuten dauern) bis die Maschine fertiggestellt wurde. Danach erfolgt die Aufforderung, einen Benutzernamen anzulegen. Wir wählen hier “admin” als User und ein sicheres Passwort.

Der Benutzer “admin” wird nur für die erste Konfiguration benötigt. Nach dem Einrichten der Box erfolgen die weiteren Konfigurationen per Webinterface und eigenem User.

Dann bestätigen wir den Neustart und warten mit dem Login, bis die letzten Installationsschritte vollständig abgeschlossen wurden.

Konfiguration

Nach dem letzten Bootvorgang loggen wir uns mit dem erstellten Benutzernamen und dem Passwort ein. Danach wird automatisch abgefragt, ob wir die GSM-Konfiguration nun abschließen wollen. Das bestätigen wir mit “Yes” und akzeptieren dann auch im nächsten Schritt das Anlegen eines Webusers, so wie in der stechend grünen Oberfläche dargestellt:

Jetzt legen wir einen Beispielnutzer “webadmin” an, der die Adminrolle auf dem Webinterface übernimmt (das Passwortfeld kann mit der Pfeiltaste erreicht werden). Im nächsten Schritt besteht die Möglichkeit, eine Lizenz zu aktivieren. Wer bereits eine Lizenz hat, kann diese entweder per HTTP hochladen oder gibt sie in die mit “nano” geöffnete Datei ein.

In unserem Beispiel wählen wir “Skip” aus, um in der Community Version zu bleiben.

Danach bestätigen wir, dass der Feed nun heruntergeladen werden soll. Dieser Schritt dauert meistens etwa 5-10 Minuten.

Das Greenbone Webinterface

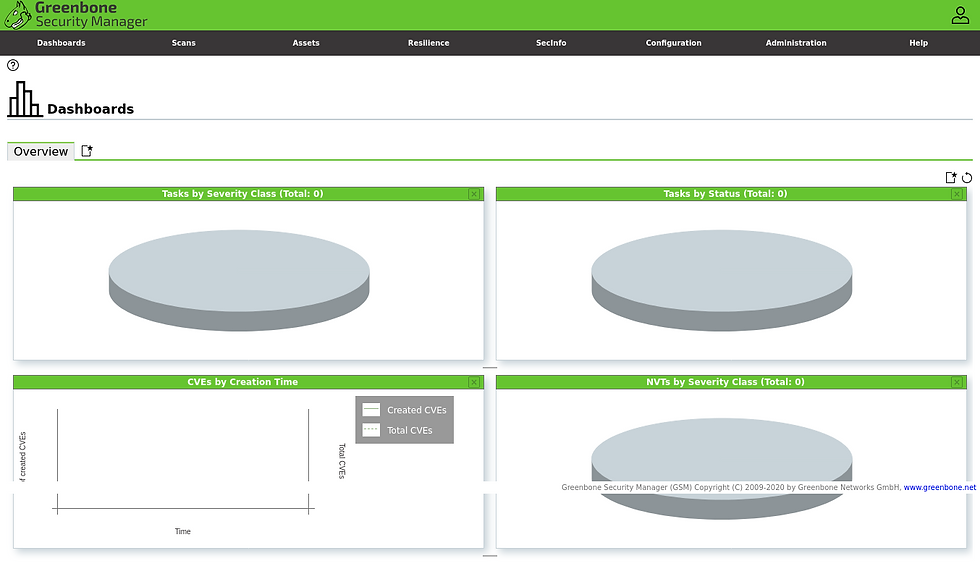

Wenn wir die IP-Adresse der Greenbone Installation im Browser eingeben, werden wir zunächst gewarnt, dass ein ungültiges Zertifikat vorliegt. Das liegt daran, dass das Zertifikat ein “self-signed”-Zertifikat ist und der Browser keine gültige Zertifikat-Authorität überprüfen kann. Wir fügen eine Ausnahmeregel hinzu (im produktiven Umfeld nutzen wir ein Zertifikat der PKI) und gelangen dann zum Login des Greenbone Security Managers. Hier können wir uns als Webadmin mit dem gewählten Passwort anmelden und das GSM-Dashboard erscheint:

Nachdem der Updateprozess fertig gestellt wurde, sehen wir unter “Administration” → “Feed Status” den Stand der Datenbank. Außerdem kann unter “SecInfo” → “All SecInfo” angezeigt werden, wieviele Einträge die Datenbank hat. In der Beispielinstallation sind das 896951.

Der erste Scan

Unter dem Reiter “Configuration” → “Targets” erstellen wir ein neues Target mit einem Klick auf ->(eine leere Seite mit einem Stern an der oberen rechten Ecke). Jetzt füllen wir die Felder aus:

Name: Einen Namen, mit dem das Target im System erscheinen soll

Comment: Hier können weitere Informationen eingegeben werden. Praktisch sind hier Informationen über das Target selbst, damit diese besser identifiziert werden können.

Hosts: Die Systeme, die gescannt werden sollen. Hier können IP’s, CIDR-Ranges oder Domains eingegeben werden. Getrennt werden unterschiedliche Systeme mit einem Komma.

Exclude Hosts: Hier können Systeme eingetragen werden, die nicht Teil des Scans sein sollen.

Das können z.B. Systeme sein, die als Produktionsserver laufen und möglichst nicht überlastet werden sollen.

Port List: Hier können Listen eingetragen werden, welche Ports auf den Systemen überprüft werden sollen. Es gibt vorgefertigte Listen oder individuelle Listen, die benutzt werden können.

Alive Test: Alive Tests werden genutzt, um zu überprüft, ob die Systeme online sind. Nur Ziele, die als “Alive” gewertet werden, werden auch auf Dienste überprüft.

Credentials for authenticated checks: Hier können Zugangsdaten eingetragen werden, mit denen sich der Greenbone Security Manager auf den Systemen einloggt und Tests “von innen” ausführen kann. In unserer Beispielkonfiguration tragen wir die Felder wie folgt ein:

Danach können wir unter “Scans” → “Tasks” einen neuen Task erstellen. Dafür klicken wir wieder auf die leere Seite mit dem Stern und gelangen dann zu der folgenden Maske:

Hier werden die wichtigsten Felder beschrieben.

Name: Der Name von diesem Task

Comment: Dieses Feld ist nützlich, um den Auftrag zu beschreiben. Oft wird hier eingetragen, wie oft Geräte gescannt werden sollen oder andere nützliche Informationen

Scan Targets: Hier können Targets eingetragen werden. In unserem Beispiel wählen wir hier das eben gewählte “Beispieltarget” aus.

Add results to Assets: Hier kann festgelegt werden, ob die Ergebnisse unter dem Reiter-“Assets” eingetragen werden sollen.

Min QoD: Hier kann eingestellt werden, ab welchem Zuverlässigkeitswert die Ergebnisse in die Resultatsliste eingetragen werden sollen. Das heißt, GSM versucht abzuschätzen, ob die Ergebnisse vertrauenswürdig sind und kein “falscher Alarm”.

Auto Delete Reports: Bedeutet, ob die Reports automatisch gelöscht werden sollen. Das hat den Vorteil, dass sich der Speicherplatz nicht über die Zeit aufbraucht. Reports können auch per E-Mail versendet werden und dann z.B. alle drei Reports gelöscht werden.

Scanner: Hier kann zwischen dem OpenVAS (“Open Vulnerability Assessment System”) und dem CVE-Scanner (Prediction based) ausgewählt werden.

Scan Config: Hier wird der auszuführende Test eingetragen. Diese Testkonfigurationen umfassen mehrere vorgefertigte Test, wie z.B. “Full and Fast” (FF), der für uns als Standarttest gilt, wie auch eine Discovery, die nur Hosts sucht, allerdings keine Sicherheitstests ausführt.

Network Source Interface: Hier kann ein Interface eingetragen werden, von dem aus die Tests gestartet werden. (Anmerkung: Greenbone natürlich wäre nicht unser Partner, wenn es keine native full IPv6 Unterstützung gäbe.)

Mit einem Klick auf “Save” speichern wir den Task und haben danach die Übersicht über die angelegten Tasks. Bei uns erscheint hier nur der “Ein Beispieltask”.

Unter “Actions” können wir den Task nun starten und warten auf die Vervollständigung.

Danach kann unter “Reports” eingesehen werden, welche Reports die voreingestellt QoD überschritten haben. Für einen “Fast and Full”-Test kann das Ergebnis eines Tasks ungefähr so aussehen:

Die Sicherheitslücken werden nach Severity Level sortiert und bei einem Klick auf den Vulnerability- Namen, kann eingesehen werden, um welche Sicherheitslücke es sich handelt und was dagegen unternommen werden kann.

Für manche Sicherheitslücken liegen bereits fertige Lösungen vor. Für andere wird auf die Seite des Herstellers verwiesen, um dort nach den Lösungen zu suchen.

Fazit

In diesem Tutorial haben wir einen Greenbone Security Manager installiert und konfiguriert. Dann haben wir Targets erstellt, die wir dann mit Tasks auf unsichere Software untersucht haben. Der Greenbone Security Manager ist nach der Installation und nach dem Erstellen der Tasks vollkommen autonom zu betreiben. Der Task kann so konfiguriert werden, dass dieser automatisch gestartet und durchgeführt wird. Das kann zum Beispiel einmal am Tag sein. Außerdem können die Reports per E-Mail versendet werden, sodass ein Aufrufen des Webinterfaces nicht mehr benötigt wird.

Wir hoffen, dass Ihnen das Tutorial gefallen hat und freuen uns über Fragen und Anregungen rund um den Greenbone Security Manager. Wenn Sie keine eigene Installation benötigen, nutzen Sie gerne unsere Greenbone Managed Service Plattform (GSMP). Hier wird die GSM-Funktion einfach auf unseren Servern gehostet und die Tests und Tasks von remote ausgeführt.

Sie benötigen Beratung zum Thema Greenbone Greenbone Security Manager & Vulnerability Management? Klicken Sie hier.

Wir freuen uns über Ihre Rückmeldungen und Kommentare!